هلووو كايز شلونكم ,,, اليوم خبر فرحني كلش كلش كلش

وهوة رجوع اسد المنتديات حشاشة العراق

بعد انقطاع طويل حبيت اول واحد يدشن القسم

اليوم راح اشرح عن اشهر Tool بي مجال السكيورتي والهاكنك

واكثر الاشخاص يجهلون هل اداة الخارقة

راح اشرح :مايلي:

أولا:طرق الفحص.

ثانيا:SYN SCANNING

ثالثا:TCP SCANNING

رابعا:UDP SCANNING

خامسا:PING SCANNING

اولا: طرق وانواع الفحص.

يوجد بي اداة Nmapاربع طرق للفحص:

ول شي~>:SYN SCANNING

تعتبر هذا النوع من اشهر انواع الفحص في Nmapواقواها على الاطلاق .

حتى نفهم هذه العملية علينا ان نفهم جيدا مايسمى بال TCP HANDSHAKاي المصافحة

فعندما نقوم انشاء اتصال بيننا وبين اي وحدة طرفية اخرى فاننا نقوم اولا بالتعرف على هذه الوحدة(حلو)

ونقوم بارسال باكيت من نوع synثم تقوم الوحدة لطرفية الهدف (Target Station)بالرد علينا

بحزمة من نوع ACKاو RSTفاذا كانت ACKفالمنفذ يكون OPENعلى النظام الهدف واذا كان RST

فالمنفذ PORTيكون Closedمغلق.

ادري اكو بيكم مفهمو شرح هسة اشرح بصور توضيحية لتفهم اكثر وتتعرف اكثر على مزايا هذا النوع من الفحص

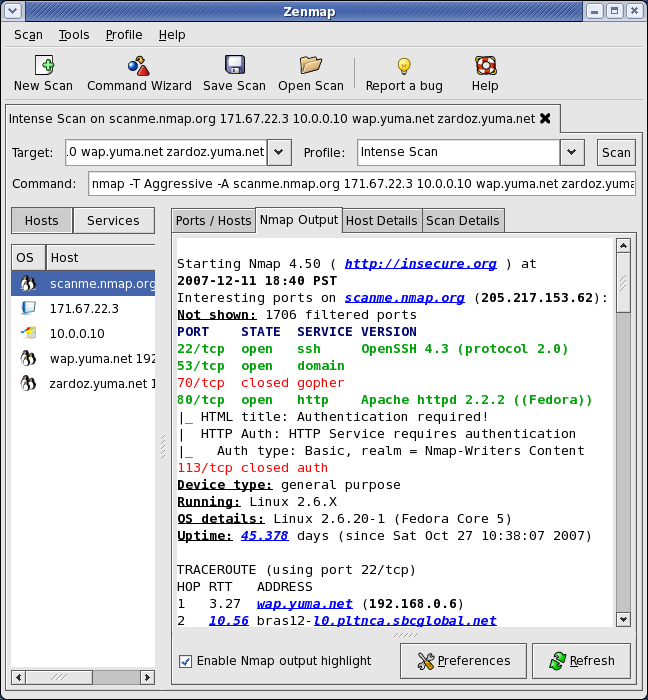

الان اليك المثال التالي افترض اننا نريد فحص منفذ 113 على نظام معين وظهرت لنا النتيجة كما بالصورة:

Source=192.168.1.0.8 =النظام الي يقوم بالفحص

Destnation=192.168.0.10=النظام الهدف الي يقوم الsourceبفحصه

المنفذ المراد فحصهPort=113

قام الاي بي 192.168.0.8كما ترى بارسال حزمة من نوع syn كما قلنا لتتم عملية المصافحة التتي كما اتفقنا انها تتم في بداية الاتصال فقام النظام كما ترى بالرد بحزمة من نوع RSTوهي حزمة تفيد بان الاتصال لم يكتمل وان المنفذ لايمكن عمل اتصال معه بالتالي تظهر لنا نتيجة تفيدبان المنفذ Closed.

مثال اخر الفحص هنا على المنفذ 80

(هسة لهنا اكيد فهمنة.؟؟؟؟ اوكي شباب )

قام الاي بي 192.168.0.8بارسال حزمة ل192.168.0.10من نوع SYNكالعادة لتتم عملية المصافحة

قام الاي بي 192.168.0.10بارسال حزمة ACKهذا يعني ان المنفذ مفتوح openولكن الموفاجئة هع هنا قام الاي بي

192.168.0.8بارسال حزمة من نوع RSTلينهي الاتصال مع النظام الهدف هذا يعني ان الاتصال لم يكتمل

اها لهذا يسمى هذا النوع من الفحص احيانا half openاي نصف اتصال وليس اتصال كامل

وعامة كما لاحظت بالامثلة سواء المنفذ مفتوح ام مغلق فكلا الامرين لايحدث فيهما اتصال كامل لهذا سمي هذا النوع

بhalf openاي نصف اتصال.

ايضا نستطيع من خلا هذا النوع من الفحص معرفة اذا كان المنفذ مفلتر أي محمي بجدار ناري ام لا

واحدى الطرق لمعرفة ذلك مثلا سوف نتحايل على النظام الهدف وسوف نقوم بارسال حزمة له من نوع ACK

لكن لماذا قلت تحايل ؟؟يبدوا انك من النوع الذي ينسى بسرعة الم نقل عيزيزي الغارء ههههه اننا يجب ان نبدا عملية المصافحة

بحزمة من نوع SYNوننتظر رد من النظام المستهدف من نوع ACKاو RSTوبالتالي سوف تلاحظ ان بارسالنا حزمة

ACKالى النظام المستدف وكان النظام المستهدف ارسل لنا حزمة من نوع SYNلكنه لم يفعل بالتاكيد وبالتالي ماقمنا به هو تحايل طيب نرجع لموضوعنا وهو معرفة المنفذ مفلتر بجدار ناري املا طبعا علينا نعرف ان المنافذ تكون مغلقة او مفتوحة اي كانت حالتها عندما نقوم بارسال حزمة لها فهي ترسل لنا حزمة تفيدنا بحالتها من حيث انها مفتوحة ام مغلقة

اما اذا لم تجيب فبالتاكيد فهي مفلترة بجدار ناري يمنع أي اتصال بهذه المنافذ.

نرجع مرة اخرى لنقطة البداية بعد ان نقوم بارسال حزمة من نوع ACK فاننا نتوقع ردين اما ان يكون الرد من المنفذ RSTاو لايوجد أي ردة فعل no responseفاذا كان الرد حزمة RST فعندها لايكون هناك FIRE WALL

اما اذا لم يوجد رد فالمنفذ يكون محمي بجدار ناري.

(شلوني من اتلكم فوصحة )

مميزات هذا النوع من الفحص:

التخفي وايضا لايقوم الجدار الناري بتسجيل اي شي عنه وذلك لانه ليس جلسة اتصال كاملة

ثانيا:TCP SCANNING

هذا النوع هو الابسط والاكثر شيوعا من بين انواع الفحص الاخرى وطبعا نقوم بمحاول انشاء جلسة اتصال كاملة مع الوحدة الطرفية المستهدفة Target Station فاذا تمكنا من انشاء جلسة اتصال مع المنفذ فذا هو openواذا كان مغلق

فهو closed.

ثالثا:PING SCANNING

تعتمد هذه العملية بشكل اساسي على برتكول ICMPوهو احدى برتوكولات UDP

فكل مانفعله سوف نرسل ICMP ECHO REQUESTالى TARGET STATIONالوحدة الطرفية المستهدفة

ثم ننتظر الرد ICMP ECHO REPLY اما اذا لم يوجد رد فهذا يعني ان الوحدة المستهدفة offlineو البينات تمر عبر

جدار ناري firwall.

رابعا DP SCANN

هذا النوع ومن اسمه يقوم بالفحص عبر برتكول UDPمشكلة هذا البرتكول انه ليس موثوق مثلTCPوذلك لانه لايتاكد

من وصول البينات فبالتالي عندما تصل الحزمة فاذا كانت المنفذ مفتوح سوف نتوق الرد بحزمة مقابلة اما لو لم المنفذ مغلق فلن تاتي اي حزمة تقوم بتوضيح انه مغلق او مفلتر وبالتالي عدم موثقيته .

لكن لحسن الحظ نستطيع ان نعتمد هنا على رسائل خطاء ICMPوالذي يرسل حزمة يخبرنا فيها بان المنفذ لا يمكن الوصول اليه وبالتالي المنفذ مغلق اما لو لم يوجد رد نهائيا من الوحدة الهدف هذا يعني ان هناك جدار ناري

اما لو وجدا رد حزمة UDPعادية فهذا يعني ان المنفذ مفتوح.

الجزء العملي:

حمل تول الNMAPمن الموقع الرسمي لها

http://nmap.org/

طبعا يمكن استخدام الادة من خلال الـDos ميحتاج اكول

الاوامر التابعة للدرس:

الفحص بالنوع SYN

الامر nmap –sS

امر ارسال حزمة ACKلاختبار الجدران النارية

Nmap –sA

Tcp scan

الامر nmap –sT

الفحص من خلال عمل بينكًping

الامر nmap –sP

UDP SCAN

الامر nmap –sU

لحد هنا خلص الموضوع وان شاء الله موضوع لخ جديد

The EnD,,Bye Gey’s