السلام عليكم

اليوم احببت ان اكتب موضوع بسيط وفي نفس الوقت خطر من ناحية الامنية على السيرفرات في هذا الوقت

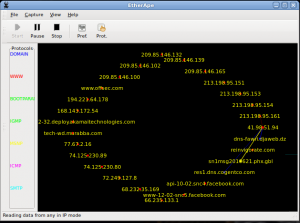

اغلب المخترقين في هذا الاوقات اذا لم يجد شيء من الثغرات له على الابلكيشن ويب يتوجه بفحص ثغرات وبرامج السيرفر وبورتات السيرفر حيث هذا تكون لها

Exploits

في جميع مواقع السكيورتي وتعتبر من الهجمات التي يتم الحصول من خلالها ريموت رووت وغيرها من الثغرات القوية المهم ..اعرف اني اطلت عليكم في الحديث .. اليوم سوف نتعلم كيف نحمي سيرفرنا من فحص الاداة القوية الــ

Nmap

اول شيء نتوجه الى الـ

SSH

وبعدها ننفذ الاوامر التالية 🙂

iptables -A INPUT -p tcp –tcp-flags ALL FIN -j DROP

iptables -A INPUT -p tcp –tcp-flags ALL NONE -j DROP

iptables -A INPUT -p tcp –tcp-flags ALL ALL -j DROP

iptables -A INPUT -p tcp –tcp-flags ALL FIN,PSH,URG -j DROP

هذا كل شيء 😉 في امان الله نلقاكم في تدوينات اخرى

السلام عليكم

الموضوع واضح من عنوانه , واكيد اغلب الهاكرز يعرف ما هي ثغرات كروس سايت سكربتنك

ويرمز لها بأختصار

XSS

سوف اعطي نبذة بسيطة عن الثغرة , كروس سايت سكربتنك وهي اختصار لها

XSS وهو هجوم خطير جدا لكن اغلب الاشخاص يتجاهلها

الثغرة تسمح بسرعة الكوكيز التي تحتوي على كلمات المرور وغيرها

يسمح للمهاجم بسرعة الفيزا كارت او غيره من الحسابات

وحتى المواقع مصابة بها , وابسط مثال على المواقع المشهور هوة موقع هوتميل دوت كوم

تقدر ان تخترق حسابات معينة الخ….

طريقة استخدام الثغرة . زرع كود جافا سكربت بين متغيرات السكربت وسوف تعرض على شكل اتش تي ام ال ليتم تطبيق كود خبيث

مثلا هناك رابط يسحب خبر معين وتأتي بعنوان الخبر عن طريق دالة

سلام عليكم

وانا جالس اراجع معلوماتي في البي اتش بي جائت في بالي كتابة كلاس بسيط لحماية المدخلات والمخرجات من الـ

SQL

// Full Code

class sql_securty{

function check_sql($vars,$type){

// 1 -> just numbric

if($type == 1){

$vars = intval($vars);

}

// 2 -> safe from sql injection ,, and add slashe

elseif($type == 2){

if(get_magic_quotes_gpc() == 0){

$vars = addslashes(htmlspecialchars($vars));

}

}

//3 -> remove any slashe

elseif($type == 3){

$vars = stripslashes($vars); } // Parst4 -> dont input HTML

elseif($type == 4){

$vars = htmlspecialchars($vars);

}

// 5 -> remove space

elseif($type == 5){

$vars = trim($vars);

}

// Pars6 -> remove some words

elseif($type == 6){

$vars = str_replace(“script”,””,$vars);

$vars= str_replace(“body”,””,$vars);

$vars = str_replace(“on”,””,$vars);

$vars= str_replace(“<“,”&l”,$vars);

$vars = str_replace(“>”,”&”,$vars);

}elseif($type == 7){

$vars = md5($vars);

}else{

$vars = $vars;

}

return $vars;

}

}

الكلاس واضح وبسيط لا يحتاج الى شرح

في امان الله

اصغي الى ما سأقوله دون أن تُقاطعيني

فكلامي هذا نابعٌ من قلبي

من حُبي , من جرحي و حنيني

قلبي مُمزقٌ وحتى شرايني

تنفثُ حُزناً و كآبه

شَرّعت للحزن أبواب قلبي

و في وجهِ الحُبّ أوصدت أبوابه

أنا من جرح قلبك و ليس أنتِ

أنا من قتل قلبك ليعيش قلبي

أنا من ظن الحُبَّ يُنسني جرحي

أنا من دمَّرَ حياتَهُ بيده

أنا من كذب و صدّق كذبه

أنا إنسانٌ حرامٌ حياتي

و الآن أنا راحل

لمستقبل يُنسني الحاضر

سأقسوا على قلبك لآخر مرة

لكن إن كُنتِ تُحبيني

تقبلي صراحتي المُرّة

أعلم أنك الآن تكرهيني

لكن في حالتي أنا نادر

وفي النهاية اسمعي آخر كلماتي

أعذريني ياحبيبتي أُعذريني

اتمنى ان تنال اعجابك

سلام عليكم شباب كيف الحال؟

مضى وقت كبير وانا لم ادون اي تدوينة هنا لكن بسبب الضروف وكل ما انضر للمدونة من غير ترتيب

المهم اليوم وقت فراغي لا يوجد عندي شيء اعمله قررت ان اعمل اداة لاختراق سكربتات ورد بريس

وهي توفر عليك التعب دخو الى قاعدة البيانات وتوفر عليك عناء التغغير

الاداة ببساطة مجرد حصولك على كونفيق الموقع تقدر ان تغير معلومات الاددمن للموقع الاداة بسيطة

لكن فكرة جميلة 🙂

رابط التحميل

http://www.mediafire.com/?7mndx0g65i7hn8u#1

واسف على الخطأ الذي كنت مدون فيه بأنوا الاداة تغيير الاندكس

اتخدعكم تلك التعليقات التي تحتوي على كلمات

مثل

read more , afficher la suite

هناك بعد اطفال الهاكر من يقوم بكتابة الكلمة وربطها برابط كي تضهر على بشكل عادي عندما ينقر عليها الضحية غالبا مايتوجه إلى

صفحة مزورة تطلب منك إعادة كتابة كلمة الباسورد

مرحباً

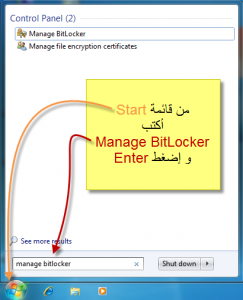

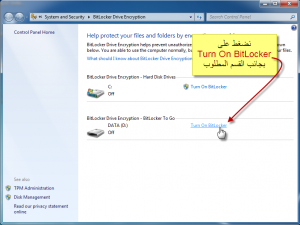

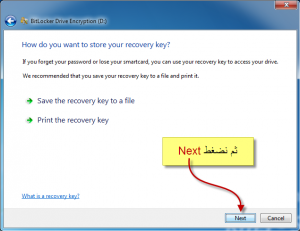

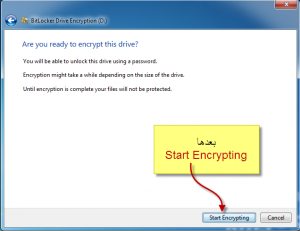

هل هناك إحتمال الوصول غير المشروع إلى معلوماتك الشخصية عن طريق سرقة محرك الأقراص الثابت من جهازك , و ما هي الوسيلة لتأمينه ؟الإجابة هي نعم هناك احتمال , و يمكن تأمينه من خلال ،BitLocker تساعد ميزة BitLocker

، التي تم تحسينها في Windows 7 والمتوفرة في الإصدارين Enterprise و Ultimate ، على إبقاء كل شيء بأمان بدءًا من المستندات وحتى كلمات المرور وذلك عن طريق تشفير محرك الأقراص الذي تم تثبيت Windows عليه والبيانات الخاصة بك بالكامل ،بمجرد تشغيل BitLocker ، يتم تشفير أي ملف تم حفظه على ذلك المحرك تلقائياً , بالإضافة إلى الملفات و البيانات المحفوظة على أي قسم من محرّك الأقراص ( Partition )،تعد BitLocker To Go ميزة جديدة في Windows 7 توفر طريقة لتأمين أجهزة التخزين المحمولة التي يمكن فقدها بسهولة مثل محركات أقراص USB المحمولة والأقراص الثابتة الخارجية ( External Hard Disks ) .

يعد التشفير طريقة لتحسين أمان رسالة أو ملف بواسطة تجميع المحتويات بحيث يمكن قراءتها فقط بواسطة شخص يتوفر لديه مفتاح التشفير الصحيح لتفكيكها . على سبيل المثال ، في حالة شراء شيء ما من موقع ويب ، يتم عادةً تشفير المعلومات الخاصة بهذه المعاملة (مثل عنوانك ورقم هاتفك ورقم بطاقة الائتمان الخاصة بك) للمساعدة في الحفاظ عليها آمنة . يتم استخدام آليّة تشفير مشابهة عند تفعيل BitLocker للحصول على أعلى مستوى لحماية المعلومات ،نظام تشفير الملفات ( EFS ) هو ميزة مضمنة بـ Windows يمكنك استخدامها لتخزين المعلومات على القرص الثابت في صورة تنسيق مشفر . يعد التشفير أقوى طرق الحماية التي يوفرها Windows لمساعدتك في الحفاظ على أمان معلوماتك .

على خلاف نظام تشفير الملفات (EFS) ، الذي يمكنك من تشفير الملفات الفردية ، يقوم BitLocker بتشفير محرك الأقراص بالكامل ، بما في ذلك ملفات النظام الخاصة بـ Windows واللازمة لبدء التشغيل وتسجيل الدخول . فيمكنك تسجيل الدخول إلى الملفات والعمل بها بشكل عادي ، ولكن يمكن أن يساعد BitLocker في منع المتسللين من الوصول إلى ملفات النظام التي يعتمدون عليها للكشف عن كلمة المرور، أو الوصول إلى القرص الثابت بإزالته من الكمبيوتر وتثبيته على كمبيوتر آخر . حيث يمكن أن يساعد BitLocker فقط في حماية الملفات المخزنة على محرك الأقراص المثبت عليه Windows بالإضافة إلى الملفات المخزنة على محركات أقراص البيانات على نفس الكمبيوتر . وإذا كنت ترغب في تشفير أحد محركات أقراص البيانات ، فعليك أيضاً تشفير محرك الأقراص المثبت عليه Windows منذ بدء تخزين مفتاح محرك أقراص البيانات على محرك الأقراص المثبت عليه Windows.

يمكنك استخدام تشفير BitLocker للمساعدة في حماية كافة الملفات المخزنة على محرك الأقراص الذي تم تثبيت Windows عليه (محرك نظام التشغيل) ومحركات أقراص البيانات الثابتة ( مثل محركات الأقراص الثابتة الداخلية ) . ويمكنك استخدام BitLocker To Go للمساعدة في حماية كافة الملفات المخزنة على محركات أقراص البيانات القابلة للإزالة ( مثل محركات الأقراص الثابتة الخارجية أو محركات أقراص USB المحمولة ) .

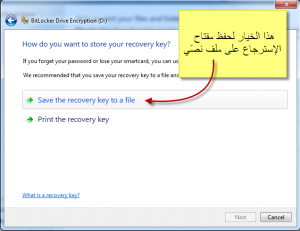

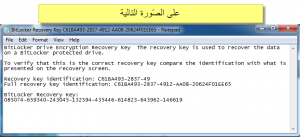

أثناء بدء تشغيل الكمبيوتر ، إذا اكتشف BitLocker إحدى حالات النظام التي تمثل خطراً على الأمان ( على سبيل المثال ، أخطاء القرص أو أحد التغييرات التي تمت على نظام الإدخال / الإخراج الأساسي ( BIOS ) أو التغييرات التي تمت على أي من ملفات بدء التشغيل ) ، فإنه يقوم بتأمين محرك الأقراص ويكون في حاجة إلى كلمة مرور خاصة لاسترداد حق الولوج إلى محرك الأقراص و إلغاء تأمين محرك الأقراص هذا . لذا يجب التأكد من إنشاء كلمة مرور الاسترداد هذه عند تشغيل BitLocker للمرة الأولى ؛ وإلا قد يتم فقدان حق الوصول إلى الملفات بشكل دائم .

بشكل عام ، يستخدم BitLocker شريحة الوحدة النمطية للنظام الأساسي الموثوق به ( TPM ) الموجودة في الكمبيوتر لتخزين المفاتيح المستخدمة لإلغاء تأمين القرص الثابت المشفر. فعندما تقوم بتسجيل الدخول إلى الكمبيوتر، يطلب BitLocker من TPM المفاتيح الخاصة بالقرص الثابت ويقوم بإلغاء تأمينه. ونظراً لأن TPM توفر المفاتيح لـ BitLocker مباشرةً بعد تسجيل الدخول إلى الكمبيوتر، يعتمد أمان الكمبيوتر على مدى تعقيد كلمة مرور تسجيل الدخول. فإذا كانت لديك كلمة مرور معقدة تمنع المستخدمين غير المعتمدين من تسجيل الدخول، يظل القرص الثابت المحمي بواسطة BitLocker في وضع التأمين .

خصائص التشفير

عند إضافة ملفات جديدة إلى محرك أقراص تم تشفيره باستخدام BitLocker ، يقوم BitLocker بتشفيرها تلقائياً ،تظل الملفات مشفرة أثناء تخزينها فقط في محرك الأقراص المشفر ،يتم إلغاء تشفير الملفات المنسوخة في محرك أقراص أو كمبيوتر آخر، عند مشاركة الملفات مع مستخدمين آخرين ، على سبيل المثال من خلال إحدى الشبكات ، فإن هذه الملفات يتم إزالة تشفيرها أثناء تخزينها على محرك الأقراص المشفر، ولكن يمكنها الوصول بشكل طبيعي بواسطة المستخدمين المعتمدين ،في حالة القيام بتشفير محركات أقراص البيانات ( الثابتة أو القابلة للإزالة ) ، يمكنك إلغاء تأمين محرك الأقراص المشفر باستخدام كلمة المرور أو البطاقة الذكية ، أو يمكنك تعيين محرك الأقراص ليتم إلغاء تأمينه تلقائياً عند تسجيل دخولك إلى الكمبيوتر ،يمكنك إيقاف تشغيل BitLocker في أي وقت ، إما بشكل مؤقت عن طريق إيقافه مؤقتاً أو بشكل دائم عن طريق فك تشفير محرك الأقراص .

متطلبات تشغيل BitLocker على محرّك الأقراص الذي تم تثبيت Windows عليه :

-رقاقة الوحدة النمطية للنظام الأساسي الموثوق به( TPM ) مثبتة على اللوحة الأم , و على وضعية التشغيل من نظام الإدخال و الإخراج الأساسي ( BIOS ) , ذات الإصدار 1.2 أو أعلى .

– نظام الإدخال / الإخراج الأساسي ( BIOS ) متوافق مع مجموعة الحوسبة الموثوقة بها ( TCG – Trusted Computing Group ) .

– يجب أن يحتوي الكمبيوتر على قسمين : قسم النظام ( وهو الذي يحتوي على الملفات اللازمة لبدء تشغيل الكمبيوتر ) وقسم نظام التشغيل ( وهو الذي يحتوي على Windows ) . سيتم تشفير قسم نظام التشغيل، أما قسم النظام فلن يتم تشفيره كي يتسنى بدء تشغيل الكمبيوتر .

– ضبط إعدادات الإقلاع في نظام الإدخال / الإخراج الأساسي ( BIOS ) على القرص الصلب أولاً , و ليس محركات الأقراص USB المحمولة أو المحركات المدمجة ( CD / DVD Drive ) .

لا يوجد متطلبات تشغيل BitLocker على محرّك أقراص عادي ( أي لا يحتوي على النظام Windows ) , لذا يمكن ذلك إعدادات تشغيل BitLocker على ( محرك القرص الثّابت العادي أو قسم واحد منه – Partition )

هذا الشرح قمت بتطبيقه شخصياً :

إعدادات تشغيل BitLocker على محرك USB المحمول

آلية تشغيل قرص USB المحمول ( المشفّر ) على جهاز آخر ،,وسوف اوضح لكم بالصور

وباقي الخطوات لا يحتاج لشرحها تقدر ان تفهمها بدون صور

وباقي الخطوات لا يحتاج لشرحها تقدر ان تفهمها بدون صور

في امان الله

الحديث هنا عن الروم والرام

( ROM / RAM ) ، وعملية تطوير الجهاز وتحديثة وهي ما تسمى بعملية الـ

،

Upgradeأو عملية تعديل النظام إلى نظام أقدم وهي ما تسمى بالـ

Downgrade

============================================================

طبعا نزلت هل موضوع بسبب خص وهوة كلية علوم حاسبات وميعرف شنو بين الروم والرام خبلني

فنزلت هل موضوع واتمنى الكل تستفاد

===============================================================

ROM

وهي كلمة إنجليزية اختصاراً لـ

: Read Only Memory

وهي الذاكرة المخصصة للقراءة فقط ، وهي نظرياً غير قابلة للتعديل إلى في حالات معينة وباستخدام تقنية معينة ، وهي عبارة عن ذاكرة يتم فيها تحميل بيانات أو معلومات أو برامج أو .. أو .. إلخ

والبيانات المخزنة لا روم لا تضيع في حالة فقدان التيار الكهربائي المغذي لها ، فلو افترضنا على سبيل المثال انتهاء البطارية الأساسية لجهاز الآيميت والبطارية الاحتياطية فالمعلومات والبيانات على الروم لن تذهب أبدا

وذاكرة الروم

(ROM)

الموجودة في جهاز الآيميت حجمها 64 ميغابايت

ومخزن بها نظام التشغيل والبرامج الملحقة مع نظام التشغيل ، وهو نظام WM2003

في جهاز الآيميت و

WM2002

في جهاز الكيوتك

1010 Qtek 1010

ويمكن مسح نظام التشغيل الموجود في الروم وتحميل نظام أحدث وهذه العملية تسمى

تطوير النظام

Upgrade

وفي بعض الأحيان ، يكون نظام التشغيل الجديد غير مستقر وبه بعض المشاكل ويحتاج المستخدم إلى تحميل نظام تشغيل أخر .. ولسبب أو لأخر فإن المستخدم يحتاج إلى تغير النظام الحالي في الروم إلى نظام أقدم وهذه العملية تسمى

إعادة نظام سابق

Downgrade

( ROM / RAM ) ، وعملية تطوير الجهاز وتحديثة وهي ما تسمى بعملية الـ

،

Upgradeأو عملية تعديل النظام إلى نظام أقدم وهي ما تسمى بالـ

Downgrade

============================================================

طبعا نزلت هل موضوع بسبب خص وهوة كلية علوم حاسبات وميعرف شنو بين الروم والرام خبلني

فنزلت هل موضوع واتمنى الكل تستفاد

===============================================================

ROM

وهي كلمة إنجليزية اختصاراً لـ

: Read Only Memory

وهي الذاكرة المخصصة للقراءة فقط ، وهي نظرياً غير قابلة للتعديل إلى في حالات معينة وباستخدام تقنية معينة ، وهي عبارة عن ذاكرة يتم فيها تحميل بيانات أو معلومات أو برامج أو .. أو .. إلخ

والبيانات المخزنة لا روم لا تضيع في حالة فقدان التيار الكهربائي المغذي لها ، فلو افترضنا على سبيل المثال انتهاء البطارية الأساسية لجهاز الآيميت والبطارية الاحتياطية فالمعلومات والبيانات على الروم لن تذهب أبدا

وذاكرة الروم

(ROM)

الموجودة في جهاز الآيميت حجمها 64 ميغابايت

ومخزن بها نظام التشغيل والبرامج الملحقة مع نظام التشغيل ، وهو نظام WM2003

في جهاز الآيميت و

WM2002

في جهاز الكيوتك

1010 Qtek 1010

ويمكن مسح نظام التشغيل الموجود في الروم وتحميل نظام أحدث وهذه العملية تسمى

تطوير النظام

Upgrade

وفي بعض الأحيان ، يكون نظام التشغيل الجديد غير مستقر وبه بعض المشاكل ويحتاج المستخدم إلى تحميل نظام تشغيل أخر .. ولسبب أو لأخر فإن المستخدم يحتاج إلى تغير النظام الحالي في الروم إلى نظام أقدم وهذه العملية تسمى

إعادة نظام سابق

Downgrade

والذاكرة

ROM

، لها استخدامات كثيرة في حياتنا اليومية مع معظم الأجهزة ، فأجهزة جوال نوكيا تحتوي أيضاً على روم ، وجهاز التلفاز يحتوي على روم وكل جهاز إلكتروني بصفة عامة يحتوي على روم ، بعضها قابل للتعديل وبعضها غير قابل للتعديل – وللأمانة العلمية فإن معظم الرومات قابلة للتعديل ولكن تختلف المعدات التي نحتاجها لإجراء مثل هذه التعديلات ، حتى الصواريخ والأقمار الصناعية تحتوي على روم ، وجهاز الحاسب الشخصي يحتوي على روم

RAM

وهي اختصارا لـ

Random Access Memory

وهي ذاكرة الوصول العشوائي ، وفيها يتم تخزين البيانات ومنها تتم عملية قراءة المعلومات والمعالجة لها ، والبيانات الموجودة في الذاكرة رام تتلاشي وتذهب في حالة انقطاع التيار الكهربائي عنها

وأفضل مثال على ذاكرة رام هو الحاسب الشخصي ، فعلى سبيل المثال لو قمت بتشغيل جهاز الحاسب الشخصي وقمت بتشغيل برنامج الورد أو برنامج أخر أو مجموعة من البرامج ، وقمت بإطفاء الجهاز والبرامج لا زالت تعمل على الجهاز ، فإن الجهاز عندما يبدأ التشغيل مرة أخرى فلن تجد البرامج هذه تعمل وسوف تحتاج إلى تحميلها من جديد لأنها كانت محملة في الذاكرة رام

أما في جهاز الآيميت ، فالوضع يختلف قليلا !! فالذاكرة رام مخصصة لحفظ نظام التشغيل والبرامج الملحقة ، وكل برنامج تقوم بتحميله على الجهاز ، فإنه يكون موجود في الذاكرة رام ، وسوف تبقى البرامج محفوظة ولن تضيع إلا في حالة نفاذ البطارية الاحتياطية والمخصصة لهذا الغرض ، فوظيفة البطارية الاحتياطية هو حفظ المعلومات والبرامج والبيانات المخزنة على الذاكرة رام من الضياع

أما في حالة نفاذ البطارية الأساسية والاحتياطية ، فإن البرامج والبيانات الموجودة في الجهاز سوف تذهب وعند إعادة شحن الجهاز مرة أخرى ، فإن الجهاز سوف لن يجد نظام مخزن في الذاكرة رام ليبدأ تشغيل الجهاز وفي هذه الحالة فإن الجهاز سوف يقوم بإحضار النظام الموجود والمخزن في الذاكرة روم إلى الذاكرة رام وسوف تلاحظ أن الجهاز خالي من البرامج التي قمت بتنصيبها على الجهاز وأنه عاد من نقطة الصفر !!

ويمكن أيضا إجراء هذه العملية يدويا في حالة وجود مشاكل في الجهاز أو في حالة وجود تعارض في بعض البرامج وهذه العملية تسمى :

Hard Reset

أو بمصطلح الحاسبات الشخصية تسمى

: Format

حجم الذاكرة رام في جهاز الآيميت هو 128 ميغابايت ، ويتم تقسيمها إلى جزئيين ، الجزء الأول يستخدم كذاكرة لمعالجة البرامج ولتحميل البرامج فيها ( ونقصد هنا بتحميل البرامج أي تحميلها في عقل الجهاز يتعرف عليها ) والجزء الثاني مخصص لأغراض التخزين

والتقسيم الإفتراضي لها كالتالي : 64 كذاكرة لتخزين البرامج على الجهاز ، 64 أخرى كذاكرة لتحميل البرامج ومعالجتها ، وإليكم المثال التالي لتوضيح الغرض من التقسيم

على افتراض أن لدينا برنامج حجمه 80 ميغابايت ، ونقصد هنا حجم البرنامج التشغيلي وهو عبارة عن ملف واحد بحجم 80 ميغابايت ، ففي هذه الحالة لن تستطيع تخزين البرنامج على الجهاز لأن ذاكرة التخزين حجمها فقط 64 ميغابايت ، فتحتاج إلى تعديل هذا التقسيم ليصبح كالتالي : حجم ذاكرة التخزين 80 ميغابايت وحجم ذاكرة التحميل 48 ميغابايت ، ففي هذه الحالة نستطيع تخزين البرنامج على ذاكرة الجهاز .. ولكن المشكلة هي أننا لن نستطيع تشغيل البرنامج ، ففي حالة تشغيل سوف يعرض لنا رسالة تفيد بأن الذاكرة غير كافية !! لأن الذاكرة المخصص للتحميل هي فقط 48 وحجم الملف 80 !!!

أتمنى إن النقطة هذي تكون واضحة بما فيه الكفاية

ويمكن ملاحظة التقسيم هذا بالذهاب إلى قائمة البرامج

: Start

وبعد ذلك :

Settings

ثم نختار :

System

ونختار أيقونة الذاكرة

ويتم ضبط الإعدادات حسب الاحتياج

Extended ROM – Ext ROM

وهي ذاكرة إضافية من نوع

ROM

، وهذه الميزة أضافتها الشركة المصنعة للأجهزة لكي يستفيد منها الموزع للجهاز ، ففي حالة الموزع للدول العربية ، فإن الموزع يقوم بوضع برامج تتناسب مع احتياجات المستخدم العربي وأشهر هذه البرامج نظام التعريب ، وهو موجود في الذاكرة روم الإضافية ، وتختلف الأجهزة عن بعضها

( واقصد هنا xda II / imate / mda II )

في محتوى هذه الذاكرة

فيلاحظ لو طورنا الجهاز بتطوير شركة

t-mobile

، فإن الجهاز لا يحتوي على نظام التعريب ويوجد برامج إضافية غير موجودة في تطوير شركة Career Device ، والعكس صحيح ، فالبرامج الموجودة في تطوير شركة كارير ديفايس غير موجودة في تطوير تي موبايل

لذلك ينصح باستخدام التطوير الذي يتناسب مع المنطقة الجغرافية التي تعيش فيها ومع احتياجاتك الشخصية

ملخص

التطوير : هو عملية مسح النظام الموجود في الذاكرة روم وتحميل نظام جديد

التراجع في التطوير : وهي عملية مسح النظام الموجود في الذاكرة روم وتحميل نظام قديم إلى الروم – ولا ينصح به أبدا إلا في حالات خاصة

الذاكرة روم : ذاكرة مخصصة للقراءة وفيها نظام التشغيل لإستخدامه في حالة فقدان البيانات من الجهاز

الذاكرة رام : ذاكرة مخصصة للقراءة والكتابة وفيها نظام التشغيل الذي يتعامل مع الجهاز وعليها يتم تخزين البرامج الخاصة بالمستخدم